Linha NOVA O-PAS - Tecnologia

Tecnologias já definidas como padrões O-PAS

Redfish

Um sistema composto por componentes em conformidade com O-PAS pode conter milhares de componentes de vários fornecedores. O gerenciamento de configurações de plataforma e o fornecimento de suporte de manutenção de plataforma neste ambiente altamente distribuído requerem a especificação de uma funcionalidade de gerenciamento de sistema comum.

Para atender ao requisito de gerenciar um sistema de componentes de vários fornecedores, a Interface de gerenciamento do sistema é definida no O PAS Parte 5. O RedFish é o padrão escolhido para fornecer gerenciamento simples e seguro aos DCNs, o que permite às ferramentas de orquestração detectar e reparar possíveis problemas.

FDI - Field Device Integration

A tecnologia FDI (Field Device Integration) permite acesso a PA-DIM (Process Automation Device Information Model) para a base instalada. Para fazer o gerenciamento dos equipamentos os sistemas utilizam o FDI, Field Device Integration, baseado no modelo de informação do OPC-UA e no modelo cliente/servidor. Desta forma, o FDI permite uma abordagem padronizada para a integração de dispositivos.

OPC-UA

O O-PAS Connectivity Framework (OCF) é um framework de comunicação seguro e interoperável. Embora o OCF seja mostrado como uma única rede na arquitetura do O-PAS, as implementações reais podem consistir em redes segmentadas, VLANs, firewalls e outros mecanismos para garantir segurança, desempenho e qualidade de serviço.

O-PAS Connectivity Framework (OCF) permite interoperabilidade entre os DCNs (Distributed Control Nodes). O padrão do OPC-UA define os mecanismos de obtenção do fluxo de informação dos DCNs. Os modelos de informação do O-PAS tem como base as definições do OPC-UA. Um sistema O-PAS deve ter pelo menos um Global Discovery Server (GDS), o qual provê serviços para localizar os TAGs do sistema.

O-PAS Signal

O O-PAS Signal se baseou no modelo de informação definido pelo FDI para os sinais de automação de processo (PA DIM). Podemos mapear todos os dados do modelo de informação das duas tecnologias.

O-PAS Signal é o principal elemento de interoperabilidade entre as aplicações distribuídas e os DCN de E/S. O Alias Tag do O-PAS Signal é registrado no GDS (Global Discovery Server) permitindo o gerenciamento da rede OCF.

Acesso é através do Alias Tag fornecendo a troca de:

-

Valores;

-

Timestamp;

-

Status;

-

Unidade de engenharia;

-

Range

Ethernet-APL

O Ethernet APL (Advanced Physical Layer) é um padrão de comunicação de rede projetado para ambientes industriais e de automação. Ele oferece uma solução de conectividade confiável e robusta para dispositivos e sistemas utilizados em fábricas, plantas industriais e outras aplicações críticas. Com as características:

-

Permite o uso continuado de cabos do tipo Par Trançado existentes;

-

Dispositivos alimentados pelos cabos de comunicação;

-

Longas distâncias;

-

Alta velocidade de Comunicação;

-

Adequado para áreas classificadas;

-

Disponibilidade de conectores e demais infraestrutura para condições ambientais adversas;

-

Dispositivos com alta capacidade computacional.

O OPC Foundation tem trabalhado no desenvolvimento do protocolo OPC-UA FX (Field eXchange) para equipamentos de campo e o OPAF está cooperando com o OPC-UA FX para harmonizar os dois padrões.

AutomationML

O AutomationML é uma tecnologia para troca de informações entre ferramentas de diferentes fabricantes em sistemas heterogêneos. Desta forma, permite a portabilidade de configurações dos sistemas de controle, isto é, usuários finais movam suas aplicações de controle de processo entre ferramentas de diferentes fornecedores

A informação é exportada pela ferramenta do fabricante A, transferida e importada pela ferramenta do fabricante B através de um documento com extensão “.aml”. A ferramenta do fabricante B consegue navegar e utilizar a informação complexa de engenharia uma vez que o formato é padronizado.

-

Automation Markup Language, AML;

-

Padrão aberto baseado no padrão XML;

-

Suporta a troca de dados em um ambiente heterogêneo de ferramentas de engenharia;

-

Armazena informações de engenharia;

-

Segue o paradigma orientado a objetos;

-

Permite representar componentes de plantas, tanto lógicos quanto físicos;

-

Arquitetura distribuída de documentos;

-

Combina formatos de dados industriais existentes.

Blocos Funcionais

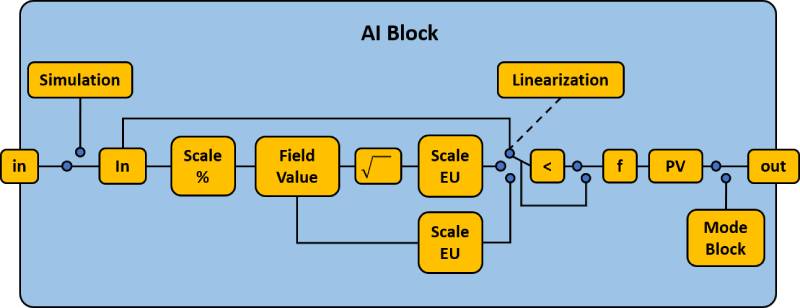

Blocos Funcionais são módulos de software que consistem de um modelo de informação (parâmetros e seus data types) e métodos de cálculo (algoritmo) que são executados em DCNs O-PAS.

Os blocos de função são disponibilizados em dois perfis: IEC-61131 para execução periódica e IEC 61499 para execução baseada em eventos.

O desenvolvimento dos blocos funcionais IEC-61131 O-PAS é baseado nos blocos funcionais da tecnologia FOUNDATION Fieldbus. Esta decisão é devido aos mais de 20 anos de uso em campo.

Docker

Os contêineres são um método de virtualização em um nível de sistema operacional que permite executar uma aplicação e suas dependências em processos com recursos isolados. Os contêineres permitem empacotar facilmente o código, as configurações e as dependências de uma aplicação em elementos fundamentais que oferecem consistência de ambiente, eficiência operacional, produtividade de desenvolvedores e controle de versões.

Docker é uma tecnologia Open Source que permite criar, executar, testar e implantar aplicações distribuídas dentro de contêineres de software.

Segurança Cibernética - IEC 62443

Embora existam várias normas de segurança cibernética, elas se posicionam diferentemente em relação as considerações sobre o papel do operador e do fornecedor e nos aspectos técnicos ou gerenciais da segurança.

A IEC 62443 é a mais completa, cobrindo a maioria dos desafios da segurança cibernética industrial, por conta disso é a opção adotada pela norma do O-PAS, sendo o conjunto de normas que tem como objetivo guiar sistemas de controle e automação industrial (IACS) para uma operação segura, fornecendo orientações que incluem:

-

Definir termos, conceitos e modelos comuns que possam ser usados por todas as partes interessadas;

-

Ajudar os proprietários de ativos a determinar o nível de segurança necessário;

-

Estabelecer um conjunto comum de requisitos e uma metodologia de ciclo de vida de segurança cibernética para desenvolvedores de produtos;

-

Definir os processos de avaliação de risco que são críticos para proteger os sistemas de controle.

"Utilizamos cookies essenciais e tecnologias semelhantes de acordo com a nossa Política de Privacidade e, ao continuar navegando, você concorda com estas condições." Ler mais